Chế độ secure desktop

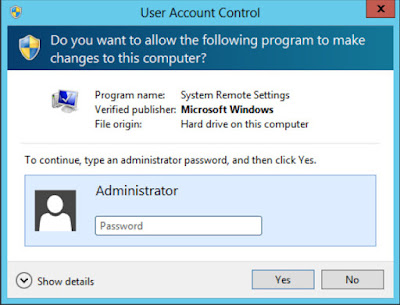

Mỗi khi Windows Server 2012 R2 bật lên cửa sổ yêu cầu chứng thực, hoặc xác minh như trong phần UAC, nghĩa là nó đang sử dụng chế độ secure desktop.

Secure desktop là một trạng thái hoạt động của hệ điều hành Windows. Ở trạng thái này, hệ thống sẽ vô hiệu tất cả các cửa sổ và ứng dụng khác, chỉ để lại duy nhất cửa sổ chứng thực hoặc xác minh. Mục đích của secure desktop là để ngăn chặn các chương trình độc hại giả mạo quá trình chứng thực hoặc xác minh.

Cấu hình UAC

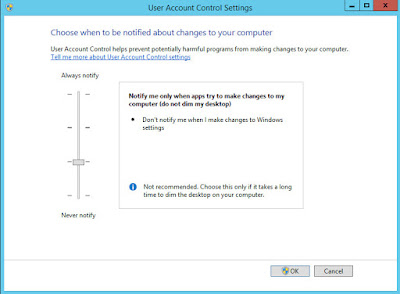

Mặc định, Windows Server 2012 R2 luôn bật chức năng UAC. Để thay đổi các thiết lập của UAC hoặc vô hiệu UAC, bạn mở Control Panel, trong ô Search Control Panel nhập Action Center, chọn mục Action Center, trong cửa sổ Action Center chọn mục Change User Account Control settings để mở cửa sổ User Account Control settings. Xem hình minh họa.

- Always Notify Me: mức độ cảnh báo cao nhất.

- Always Notify Me: mức độ cảnh báo cao nhất.

- Notify Me Only When Apps Try To Make Changes To My Computer: mức độ cảnh báo thấp hơn, không cảnh báo khi thay đổi các thiết lập liên quan đến hệ điều hành.

- Notify Me Only When Apps Try To Make Changes To My Computer: mức độ cảnh báo thấp hơn, không cảnh báo khi thay đổi các thiết lập liên quan đến hệ điều hành.

- Notify Me Only When Apps Try To Make Changes To My Computer (Do Not Dim My Desktop): mức độ cảnh báo thấp hơn, không cảnh báo khi thay đổi các thiết lập liên quan đến hệ điều hành, khi cảnh báo không sử dụng chế độ secure desktop.

- Notify Me Only When Apps Try To Make Changes To My Computer (Do Not Dim My Desktop): mức độ cảnh báo thấp hơn, không cảnh báo khi thay đổi các thiết lập liên quan đến hệ điều hành, khi cảnh báo không sử dụng chế độ secure desktop.

- Never Notify Me: không cảnh báo, vô hiệu UAC.

- Never Notify Me: không cảnh báo, vô hiệu UAC.

Bạn có thể cấu hình thêm các thuộc tính của UAC trong mục Security Options của Nhóm chính sách (Group Policy) và trong chính sách bảo mật cục bộ (Local Security Policy).

Tóm tắt nội dung

- Hầu hết các thiết lập liên quan đến bảo mật hệ thống đều nằm trong nút Computer Configuration\Windows Settings của GPO.

- Hầu hết các thiết lập liên quan đến bảo mật hệ thống đều nằm trong nút Computer Configuration\Windows Settings của GPO.

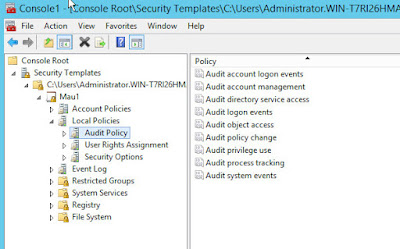

- Chính sách cục bộ là công cụ để thiết lập các quyền hạn của người dùng trên máy cục bộ, và thiết lập chế độ theo dõi hoạt động của người dùng.

- Chính sách cục bộ là công cụ để thiết lập các quyền hạn của người dùng trên máy cục bộ, và thiết lập chế độ theo dõi hoạt động của người dùng.

- Người quản trị có thể theo dõi các hành động của người dùng khi thành công (successful), khi thất bại (failed), hoặc cả hai.

- Người quản trị có thể theo dõi các hành động của người dùng khi thành công (successful), khi thất bại (failed), hoặc cả hai.

- Người quản trị có thể sử dụng các thiết lập mẫu (security template) để: theo dõi người dùng, thiết lập quyền hạn người dùng, cấu hình bảo mật, và các thiết lập khác.

- Người quản trị có thể sử dụng các thiết lập mẫu (security template) để: theo dõi người dùng, thiết lập quyền hạn người dùng, cấu hình bảo mật, và các thiết lập khác.

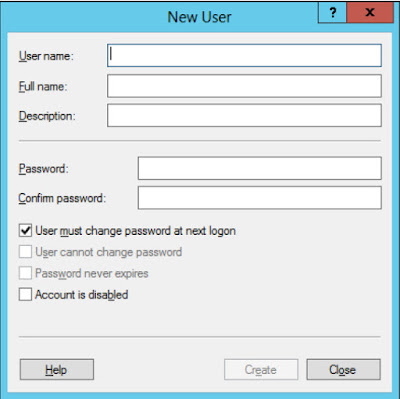

- Khi một người đang sử dụng tài khoản bình thường muốn thực hiện một chức năng có yêu cầu quyền cao hơn, họ sẽ phải chứng thực lại bằng một tài khoản có chức năng quản trị.

- Khi một người đang sử dụng tài khoản bình thường muốn thực hiện một chức năng có yêu cầu quyền cao hơn, họ sẽ phải chứng thực lại bằng một tài khoản có chức năng quản trị.

- Mặc định, Windows Server 2012 R2 luôn bật chức năng UAC. Bạn có thể thay đổi các thiết lập của UAC hoặc vô hiệu UAC.

- Mặc định, Windows Server 2012 R2 luôn bật chức năng UAC. Bạn có thể thay đổi các thiết lập của UAC hoặc vô hiệu UAC.

Câu hỏi ôn tập

1. Để triển khai một mẫu bảo mật cho tất cả các máy tính trong AD DS, bạn sử dụng các công cụ nào sau đây (chọn nhiều đáp án)?

A. Active Directory Users and Computers

B. Security Templates snap-in

C. Group Policy Object Editor

D. Group Policy Management

2. Bạn có thể thêm thành viên cho nhóm nào sau đây bằng Control Panel (chọn nhiều đáp án)?

A. Users

B. Power Users

C. Administrators

D. Non-Administrators

3. Công cụ nào sau đây được sử dụng để thực hiện các cấu hình cho thiết lập mẫu?

A. Active Directory Users and Computers

B. Security Templates snap-in

C. Group Policy Object Editor

D. Group Policy Management

4. Trong Windows Server 2012 R2, các nhóm cục bộ của hệ thống (buitl-in) sẽ nhận các thiết lập đặc biệt thông qua cơ chế nào?

A. Security options

B. Các luật của Windows Firewall

C. Quyền NTFS

D. Quyền hạn người dùng (user right)

5. Trong Windows Server 2012 R2, sau khi cấu hình và triển khai Audit Directory Service Access, bạn phải làm gì tiếp theo thì hệ thống mới thực hiện theo dõi việc truy cập Active Directory?

A. Sử dụng Active Directory Users and Computers để lựa chọn các đối tượng trong Active Directory sẽ bị theo dõi

B. Phải đợi cho tới khi chính sách theo dõi được gửi tới tất cả các domain controller trong mạng

C. Phải mở Audit Directory Service Access Properties và chọn tất cả các đối tượng cần theo dõi trong Active Directory

D. Thêm dấu gạch thấp ( _ ) vào tên của các đối tượng Active Directory mà bạn muốn theo dõi

6.3 Chính sách hạn chế phần mềm ứng dụng

Để thiết lập các chính sách nhằm hạn chế việc sử dụng phần mềm ứng dụng, bạn thực hiện trong mục Software Restriction Policies của GPO.

Các nội dung sẽ đề cập trong phần này:

- Cấu hình Software Restriction Policies

- Cấu hình Software Restriction Policies

- Cấu hình các luật

- Cấu hình các luật

- Cấu hình AppLocker

- Cấu hình AppLocker

Cấu hình Software Restriction Policies

Trong GPO, mục Software Restriction Policies nằm tại Windows Settings\Security Settings. Nó có trong cả hai nút User Configuration và Computer Configuration. Mặc định, Software Restriction Policies ở trạng thái rỗng. Khi tạo chính sách, trong Software Restriction Policies sẽ xuất hiện hai mục con là Security Levels và Additional Rules.

Mục Security Levels dùng để định nghĩa các quy định chung. Additional Rules dùng để định nghĩa các quy định cho từng phần mềm.

Hạn chế bắt buộc

Mặc định, khi chưa thực hiện cấu hình Software Restriction Policies, quyền thực thi các phần mềm được quy định bởi quyền NTFS.

Khi đã thực hiện cấu hình Software Restriction Policies, việc quản lý quyền thực thi phần mềm sẽ dựa trên ba chiến lược sau:

- Unrestricted: chính sách này cho phép mọi phần mềm đều được chạy, ngoại trừ các phần mềm đã bị cấm một cách tường minh.

- Unrestricted: chính sách này cho phép mọi phần mềm đều được chạy, ngoại trừ các phần mềm đã bị cấm một cách tường minh.

- Disallowed: chính sách này cấm mọi phần mềm thực thi, ngoại trừ các phần mềm đã được cho phép một cách tường minh.

- Disallowed: chính sách này cấm mọi phần mềm thực thi, ngoại trừ các phần mềm đã được cho phép một cách tường minh.

- Basic User: các phần mềm cần chạy bằng quyền quản trị sẽ không được thực thi, tuy nhiên các phần mềm chạy bằng quyền người dùng vẫn được thực thi.

- Basic User: các phần mềm cần chạy bằng quyền quản trị sẽ không được thực thi, tuy nhiên các phần mềm chạy bằng quyền người dùng vẫn được thực thi.

Bạn cần căn cứ vào yêu cầu cụ thể của công ty/tổ chức để lựa chọn chiến lược cho phù hợp. Thông thường, mức bảo mật mặc định (Default Security Level) được thiết lập trong Security Level là Unrestricted.

Ví dụ, trong môi trường đòi hỏi bảo mật cao, bạn chỉ muốn chạy một số phần mềm cụ thể, bạn sẽ thiết lập mức bảo mật mặc định là Disallowed. Ngược lại, trong môi trường không cần bảo mật cao, bạn có thể thiết lập mức bảo mật mặc định là Unrestricted. Sau đó, bạn sẽ tạo ra các luật để cấm hoặc cho phép các phần mềm cụ thể được chạy.

Sau đây là các bước để thiết lập mức bảo mật mặc định là Disallowed.

1. Mở Server Manager, chọn trình đơn Tools, chọn Group Policy Management để mở cửa sổ Group Policy Management.

2. Duyệt theo đường dẫn Forest, Domains, chọn domain mà bạn quan tâm, chọn mục Group Policy Objects, các GPO hiện có của domain sẽ xuất hiện ở khung bên phải.

3. Bấm chuột phải vào GPO bạn quan tâm, chọn Edit để mở cửa sổ Group Policy Management Editor.

4. Trong nút Computer Configuration hoặc User Configuration chọn mục Software Restriction Policies.

5. Chuột phải vào mục Software Restriction Policies, chọn New Software Restriction Policies để tạo chính sách.

6. Mở nút Security Levels ở khung bên phải. Để ý sẽ thấy mức bảo mật mặc định (Default Security Level) được thiết lập là Unrestricted.

7. Để chuyển mức bảo mật mặc định là Disallowed, bạn kích đôi chuột vào mục Disallowed, bấm vào nút Set as Default. Xuất hiện cửa sổ cảnh báo của Software Restriction Policies.

8. Bấm Yes, để chấp nhận. Đóng cửa sổ Group Policy Management Editor và Group Policy Management.

Cấu hình các luật hạn chế phần mềm

Hiệu lực của chính sách hạn chế phần mềm là sự kết hợp ở cả hai nơi: Security Levels và Additional Rules. Trong đó, các chính sách trong Additional Rules được xét trước, sau đó đến các chính sách trong Security Levels. Các thiết lập trong Additional Rules có độ ưu tiên cao hơn trong Security Levels.

Để tạo luật mới trong Additional Rules, bạn bấm chuột phải vào nút Additional Rules, có bốn loại luật bạn có thể chọn:

- Hash rules

- Certificate rules

- Path rules

- Hash rules

- Certificate rules

- Path rules

- Network zone rules

Khi chọn một trong bốn loại luật trên, hệ thống sẽ xuất hiện cửa sổ cho phép bạn thiết lập các thông số của luật. Như hình ví dụ sau:

---------------------------

Cập nhật 2015/6/9

---------------------------

Đọc thêm

Cai dat va cau hinh Windows Server 2012 R2 (54)

Tham khảo (Lược dịch): Craig Zacker, Exam Ref 70-410 - Installing and Configuring Windows Server 2012 R2, Microsoft Press, 2014

--------------------------- Cập nhật 2015/6/9

---------------------------

Đọc thêm

Cai dat va cau hinh Windows Server 2012 R2 (54)