5.3 Tạo và quản lý OU, Group

OU (Organization Unit), tạm dịch là đơn vị tổ chức, được sử dụng để chứa các đối tượng khác trong domain (người dùng, nhóm, máy tính). OU là phạm vi nhỏ nhất để áp dụng nhóm chính sách (GPO), phạm vi lớn hơn là domain, site. Hiểu nôm na thì OU tương ứng với phòng/ban trong công ty. OU được sử dụng để chia nhỏ domain nhằm dễ quản lý.

Khi tạo AD, sẽ có một OU mặc định được tạo ra, có tên là Domain Controllers.

Các nội dung sẽ được trình bày trong phần này:

Tạo OU

OU là đối tượng đơn giản nhất trong AD. Để tạo OU, bạn chỉ cần cung cấp tên và vị trí của nó trong AD.

Để tạo OU bằng Active Directory Administrative Center, thực hiện các bước sau:

1. Mở Server Manager, chọn trình đơn Tools, chọn Active Directory Administrative Center để mở cửa sổ Active Directory Administrative Center.

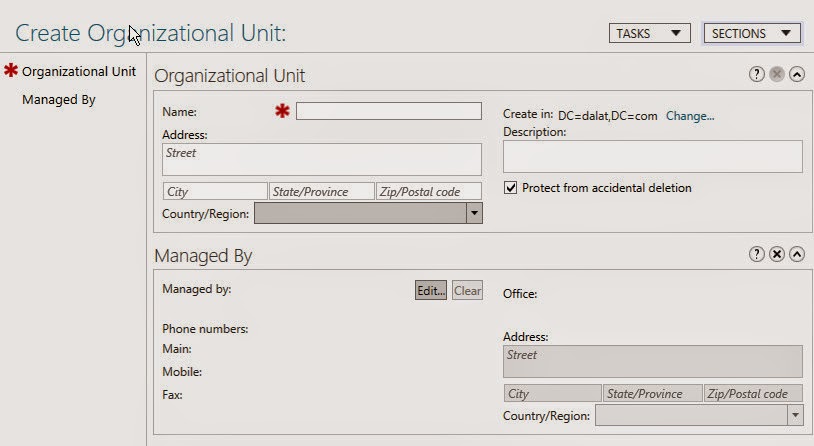

2. Ở khung bên trái, bấm chuột phải vào đối tượng bạn muốn tạo OU trong nó, chọn New, chọn Organization Unit để mở cửa sổ Create Organization Unit. Xem hình minh họa.

4. Bấm OK, OU sẽ được tạo trong AD.

5. Đóng cửa sổ Active Directory Administrative Center.

Cách tạo OU trong Active Directory Users And Computers cũng tương tự.

Khi đã tạo ra OU, bạn có thể bấm đúp chuột vào nó để thay đổi các thuộc tính, bạn cũng có thể di chuyển nó tới vị trí mới trong AD.

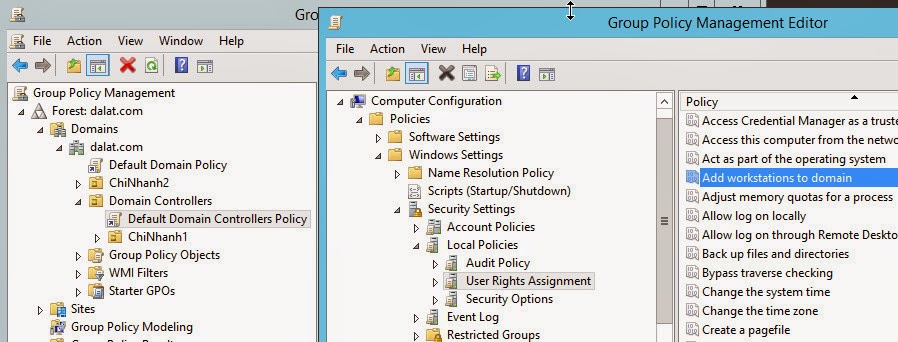

Áp dụng GPO trên OU

Mục đích quan trọng nhất của việc tạo OU là để áp đặt nhóm chính sách (GPO) lên từng nhóm đối tượng. Khi áp đặt GPO lên OU thì toàn bộ các đối tượng trong nó đều bị tác động, kể cả các OU lồng trong nó. Nhờ có OU, bạn có nhiều lựa chọn hơn trong việc thiết lập chính sách, thay vì chỉ tạo một chính sách chung cho toàn domain.

Ủy quyền quản trị trên OU

Nhờ có OU, bạn có thể triển khai mô hình quản trị phi tập trung, nghĩa là việc quản lý một vùng cụ thể trong domain sẽ không làm ảnh hưởng đến các phần còn lại của cả hệ thống.

Để giao bớt công việc quản trị cho người khác, bạn có thể thực hiện ủy quyền quản trị (Delegating Authority). Việc ủy quyền quản trị có thể thực hiện ở mức site, domain, hoặc OU.

Ủy quyền quản trị giúp giảm thiểu số người có quyền trên toàn hệ thống. Điều này làm cho hệ thống được an toàn hơn. Ngoài ra, ủy quyền quản trị cũng giúp khoanh vùng và xử lý lỗi dễ hơn.

Quyền quản trị là danh sách các công việc liên quan đến quản trị hệ thống AD, được sử dụng để cấp cho người dùng, nhóm người dùng. Quyền quản trị có hình thức giống với quyền NTFS, quyền trên máy in.

Sử dụng Delegation of Control để ủy quyền quản trị. Sau đây là các bước để ủy quyền quản trị trên OU:

1. Mở Server Manager, chọn trình đơn Tools, chọn Active Directory Users And Computers, bấm chuột phải vào OU sẽ thực hiện ủy quyền, chọn Delegate Control để mở cửa sổ Delegation of Control.

2. Bấm Next để mở trang Users Or Groups.

3. Bấm Add để mở cửa sổ Select Users, Computers, Or Groups.

4. Muốn ủy quyền cho ai, nhóm nào, thì nhập vào cửa sổ này. Bấm OK, người được ủy quyền sẽ nằm trong danh sách Selected Users And Groups.

5. Bấm Next để mở trang Tasks To Delegate, trang này có hai lựa chọn sau:

- Delegate The Following Common Tasks: cho phép bạn chọn các công việc ủy quyền có sẵn.

- Delegate The Following Common Tasks: cho phép bạn chọn các công việc ủy quyền có sẵn.

- Create A Custom Task To Delegate: cho phép bạn tự tạo danh sách các công việc ủy quyền.

- Create A Custom Task To Delegate: cho phép bạn tự tạo danh sách các công việc ủy quyền.

6. Chọn mục Create A Custom Task To Delegate, bấm Next để mở trang Active Directory Object

Type. Trang này có hai lựa chọn:

- This Folder, Existing Objects In This Folder, And Creation Of New Objects In This Folder: ủy quyền trên OU này và tất cả các đối tượng con của nó đang có và sẽ có trong tương lai.

- This Folder, Existing Objects In This Folder, And Creation Of New Objects In This Folder: ủy quyền trên OU này và tất cả các đối tượng con của nó đang có và sẽ có trong tương lai.

- Only The Following Objects In The Folder: cho phép chọn các đối tượng cụ thể để ủy quyền. Trong mục này có thêm hai lựa chọn bổ sung. Create Selected Objects In This Folder: cho phép tạo đối tượng. Delete Selected Objects In This Folder: cho phép xóa đối tượng.

- Only The Following Objects In The Folder: cho phép chọn các đối tượng cụ thể để ủy quyền. Trong mục này có thêm hai lựa chọn bổ sung. Create Selected Objects In This Folder: cho phép tạo đối tượng. Delete Selected Objects In This Folder: cho phép xóa đối tượng.

7. Chọn mục This Folder, Existing Objects In This Folder, And Creation Of New Objects In This Folder, bấm Next để mở trang Permissions.

8. Lựa chọn các quyền để cấp cho đối tượng được ủy quyền. Có thể kết hợp các quyền từ ba kiểu sau:

- General: các quyền chung, đây là các quyền có trong táp Security của mỗi đối tượng.

- General: các quyền chung, đây là các quyền có trong táp Security của mỗi đối tượng.

- Property-specific: các quyền theo từng thuộc tính của đối tượng.

- Property-specific: các quyền theo từng thuộc tính của đối tượng.

- Creation/deletion of specific child objects: quyền tạo và xóa đối tượng.

- Creation/deletion of specific child objects: quyền tạo và xóa đối tượng.

9. Bấm Next để mở trang Completing The Delegation of Control Wizard.

10. Bấm Finish.

11. Đóng cửa sổ Active Directory Users And Computers.

Các bước ở trên đã thực hiện cấp quyền quản trị cho người dùng trên OU. Tuy nhiên, để thay đổi hoặc gỡ bỏ các quyền đã cấp, bạn phải vào táp Security của OU. Mặc định táp Security không được hiển thị trong Properties của OU, để hiện thị, bạn vào trình đơn View, chọn Advanced Features.

Group

Group (nhóm người dùng) là tập hợp của các tài khoản người dùng, tài khoản máy. Group được sử dụng để cấp quyền sử dụng tài nguyên cho nhiều người dùng cùng một lúc.

Trong Windows Server 2012 R2, khi người dùng đăng nhập thành công vào hệ thống mạng, họ sẽ được cấp một thẻ truy cập (access token). Thẻ truy cập này có chứa SID (định danh bảo mật - security identifier) của người dùng và SID của các group mà người dùng đang là thành viên. Dựa vào thẻ truy cập, domain controller sẽ xác định được quyền cụ thể của người dùng khi họ truy cập các tài nguyên mạng.

Giả sử bạn cần cấp quyền sử dụng máy in cho 25 người trong mạng. Có hai cách để làm. Một là cấp quyền cho từng người một. Hai là tạo ra một group chứa 25 người dùng, sau đó cấp quyền cho group.

Với cách làm thứ hai, bạn có thể thực hiện thêm các việc sau:

- Khi có thêm người dùng cần truy cập máy in, bạn chỉ cần thêm người dùng đó vào group. Khi là thành viên của group, người dùng sẽ có toàn bộ các quyền mà group đó đang có. Ngược lại, khi không muốn cho người dùng sử dụng máy tin, bạn chỉ việc gỡ bỏ người dùng ra khỏi group.

- Khi có thêm người dùng cần truy cập máy in, bạn chỉ cần thêm người dùng đó vào group. Khi là thành viên của group, người dùng sẽ có toàn bộ các quyền mà group đó đang có. Ngược lại, khi không muốn cho người dùng sử dụng máy tin, bạn chỉ việc gỡ bỏ người dùng ra khỏi group.

- Khi cần thực hiện thay đổi liên quan đến việc sử dụng máy in, bạn chỉ việc thực hiện thay đổi một lần cho cả group thay vì phải thực hiện cho từng người dùng.

- Khi cần thực hiện thay đổi liên quan đến việc sử dụng máy in, bạn chỉ việc thực hiện thay đổi một lần cho cả group thay vì phải thực hiện cho từng người dùng.

Thẻ truy cập chỉ được cấp khi người dùng đăng nhập vào hệ thống mạng lần đầu. Vì vậy, khi đưa người dùng vào group thì bạn phải thực hiện đăng xuất, rồi đăng nhập lại, khi đó, những thay đổi liên quan đến người dùng mới được cập nhật.

Một người dùng có thể là thành viên của nhiều group. Group còn có thể chứa tài khoản máy tính và các group khác. Group chứa group được gọi là group lồng nhau hay lồng group (group nesting). Ví dụ, công ty bạn có hai group là Tiếp thị và Thiết kế. Group Thiết kế đang có quyền sử dụng máy in chất lượng cao, nếu muốn cho group Tiếp thị cũng có quyền sử dụng máy tin chất lượng cao thì bạn chỉ cần đưa group Tiếp thị vào làm thành viên của group Thiết kế.

Phân loại group theo chức năng (type)

Windows Server 2012 R2 có hai cách để phân loại group. Một là phân loại theo chức năng. Hai là phân loại theo phạm vi (scope).

Dựa vào chức năng, group được chia thành hai loại:

- Distribution group: sử dụng trong các việc liên quan đến truyền tin, truyền thông điệp đến người dùng. Chỉ có các ứng dụng được thiết kế để làm việc với AD mới có thể sử dụng group kiểu này. Ví dụ, Microsoft Exchange sử dụng các group kiểu distribution để gửi thông điệp tới nhiều người dùng.

- Distribution group: sử dụng trong các việc liên quan đến truyền tin, truyền thông điệp đến người dùng. Chỉ có các ứng dụng được thiết kế để làm việc với AD mới có thể sử dụng group kiểu này. Ví dụ, Microsoft Exchange sử dụng các group kiểu distribution để gửi thông điệp tới nhiều người dùng.

- Security group: sử dụng để cấp quyền sử dụng tài nguyên mạng cho người dùng.

- Security group: sử dụng để cấp quyền sử dụng tài nguyên mạng cho người dùng.

Bạn có thể chuyển đổi qua lại giữa hai loại group này bất cứ khi nào bạn muốn.

Phân loại group theo phạm vi (scope)

Phân loại group theo phạm vi, nói nôm na là phân loại group dựa vào một số tiêu chí sau. Một là ai có thể là thành viên của group đó. Hai là group đó được AD nhận ra ở những phạm vi nào (trong domain, ngoài domain). Ba là group đó được sử dụng để làm gì.

Có ba loại group theo phạm vi là: domain local, global và universal.

Group kiểu domain local

Các đối tượng sau có thể là thành viên của group kiểu domain local:

- Tài khoản người dùng.

- Tài khoản người dùng.

- Tài khoản máy tính.

- Tài khoản máy tính.

- Group kiểu global trong mọi domain của forest.

- Group kiểu universal.

- Group kiểu domain local trong cùng domain.

- Group kiểu global trong mọi domain của forest.

- Group kiểu universal.

- Group kiểu domain local trong cùng domain.

Bạn sử dụng group kiểu domain local để cấp quyền sử dụng các tài nguyên nằm trên chính domain đó. Ví dụ, tất cả người dùng có nhu cầu sử dụng Internet sẽ là thành viên của một group kiểu domain local.

Group kiểu global

Các đối tượng sau có thể là thành viên của group kiểu global:

- Tài khoản người dùng.

- Tài khoản người dùng.

- Tài khoản máy tính.

- Tài khoản máy tính.

- Group kiểu global trong cùng domain.

- Group kiểu global trong cùng domain.

Group kiểu global thường được lồng vào group kiểu domain local để cấp quyền truy cập tài nguyên trong mọi domain của forest. Thông tin của group kiểu global được nhân bản tới mọi domain controller trong cùng domain.

Bạn sử dụng group kiểu global để nhóm những người dùng có nhu cầu truy cập tài nguyên giống nhau. Ví dụ, những người cùng một phòng ban có thể cùng là thành viên của một group kiểu global.

Group kiểu universal

Các đối tượng sau có thể là thành viên của group kiểu universal:

- Tài khoản người dùng.

- Tài khoản người dùng.

- Tài khoản máy tính.

- Tài khoản máy tính.

- Group kiểu global thuộc mọi domain trong forest.

- Group kiểu global thuộc mọi domain trong forest.

- Các group universal khác.

- Các group universal khác.

Cũng giống như group kiểu global, bạn có thể lồng group kiểu universal vào các group kiểu domain local để cấp quyền truy cập tài nguyên trên mọi domain trong forest.

Thông tin của group kiểu universal được lưu trên global catalog, và được nhân bản tới mọi global catalog trong forest. Do vậy, nội dung của group kiểu global không nên thay đổi thường xuyên, bởi nó sẽ ảnh hưởng tới băng thông mạng, đặc biệt nếu các domain được kết nối với nhau bằng đường WAN.

Bạn sử dụng group kiểu universal để nhóm những người dùng và group nằm trên các domain khác nhau trong forest.

---------------------------

Cập nhật 2015/4/27

---------------------------

Đọc thêm

Cai dat va cau hinh Windows Server 2012 R2 (48)

Tham khảo (Lược dịch): Craig Zacker, Exam Ref 70-410 - Installing and Configuring Windows Server 2012 R2, Microsoft Press, 2014

--------------------------- Cập nhật 2015/4/27

---------------------------

Đọc thêm

Cai dat va cau hinh Windows Server 2012 R2 (48)